다음과 같은 토폴로지를 구성하여, Switch Jamming 공격을 수행해보도록 하자.

- Rocky LINUX (VMnet1) : 10.10.10.10

- KALI (VMnet3) : 10.10.10.20

1) HOST IP 주소 설정

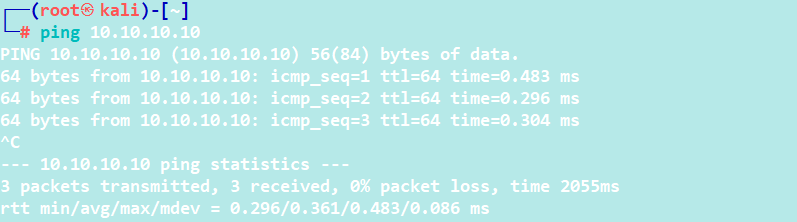

ping 10.10.10.10

10.10.10.20 의 IP 주소를 사용하는 KALI 에서 10.10.10.10 의 Rocky 로의 통신이 정상적으로 이루어지는 것을 확인할 수 있다.

또한, 그 반대도 정상적으로 통신이 가능함을 확인할 수 있다.

2) NAT 정책 설정

현재, 라우터에는 다음과 같이 NAT 정책이 설정되어있으며 외부와 통신이 가능함을 확인한 후 실습을 진행한다.

Router(config)# int f0/0

Router(config-if)# ip nat outside

Router(config)# int f1/0

Router(config-if)# ip nat inside

Router(config)# int f2/0

Router(config-if)# ip nat inside

Router(config)# access-list 1 permit 10.10.10.10 0.0.0.255

Router(config)# access-list 1 permit 20.20.20.20 0.0.0.255

Router(config)# ip nat inside source list 1 interface f0/0 overload

ping 8.8.8.8

Rocky Linux 와 KALI 모두 외부 인터넷과의 통신이 이루어지는 것을 확인할 수 있다.

3) Switch Jamming 공격

apt-get install dsniff

네트워크 트래픽을 분석 및 공격을 위해 사용되는 도구 모음인 dsniff 패키지를 설치한다. 주로 패스워드나 인증 정보를 가로채기 위한 스니핑 툴로 사용되며, 다양한 네트워크 공격 및 트래픽 분석을 위한 명령어들이 포함되어있다.

macof

macof 명령어는 MAC 주소 오버플로우 공격을 수행하는 데 사용되는 도구로서, 스위치의 MAC 주소 테이블을 과도하게 채우는 Flooding 공격을 수행하여 네트워크에 Denial of Service (DoS) 상태로 만든다. 공격자는 스위치의 MAC 테이블을 가득 채워, 스위치가 모든 패킷을 브로드캐스트하거나 Flooding 하도록 강제하여 네트워크의 성능을 저하시킨다.

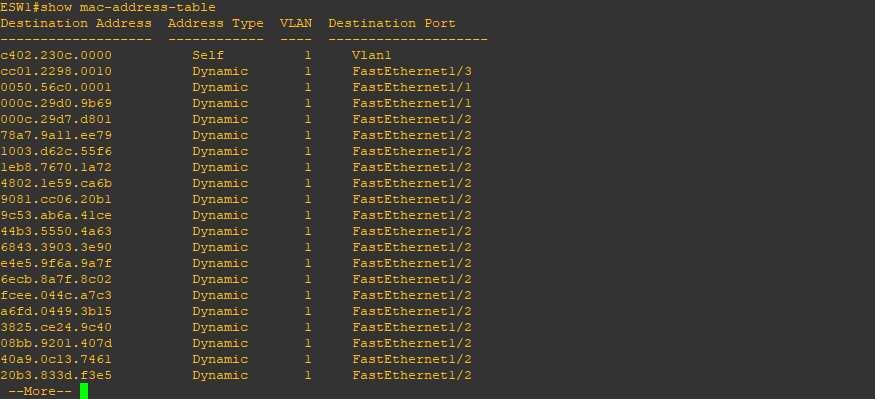

ESW1# show mac-address-table

Switch Jamming 공격을 수행한 결과, 스위치의 MAC Table 이 가득찬 것을 확인할 수 있다.

MAC Table 정보들에 기반하여 과도하게 Flooding 이 수행되고, ping 통신이 정상적으로 이루어지지 않는다.

clear mac-address-table

일정 시간이 지나 MAC Table 이 초기화되거나, 상기 명령어를 통해 MAC Table 이 정리되면 상기 이미지와 같이 ping 통신이 다시 정상적으로 이루어지는 것을 확인할 수 있다.

공부하면서 정리한 내용을 글로 작성하였습니다.

혹시나 잘못된 내용이 있다면 댓글로 알려주시면 감사하겠습니다. :)

'Security > Network Security' 카테고리의 다른 글

| [Linux / KALI] DNS Spoofing 공격 (0) | 2025.03.04 |

|---|---|

| [Linux / Rocky] IPSEC (Internet Protocol Security) 정의 (0) | 2025.02.26 |

| [Linux / KALI] SSH 인증 키 로그인 방식 (1) | 2025.02.12 |

| [Linux / Rocky] X11 Forwarding (0) | 2025.02.12 |

| [Linux / Rocky] SSH Tunneling 터널링 (0) | 2025.02.12 |