다음과 같은 GNS 토폴로지를 구성하여, 포트 미러링의 동작을 확인해보도록 하자.

- 공격자 KALI 의 IP 주소 : 10.10.10.100/24 VMnet1

- Rocky 의 IP 주소 : 10.10.10.10/24 VMnet2

- Mini (CentOS) 의 IP 주소 : 10.10.10.20/24 VMnet3

Window 에서의 접속은 수행하지 않으므로, VMnet 의 주소 설정 과정은 생략한다.

포트 미러링 (SPAN, SwitchPort ANalyzer) 이란?

네트워크의 스위치 상의 특정 포트를 통해 송수신되는 모든 패킷들을 다른 모니터링 포트로 복제하는 것을 의미한다.

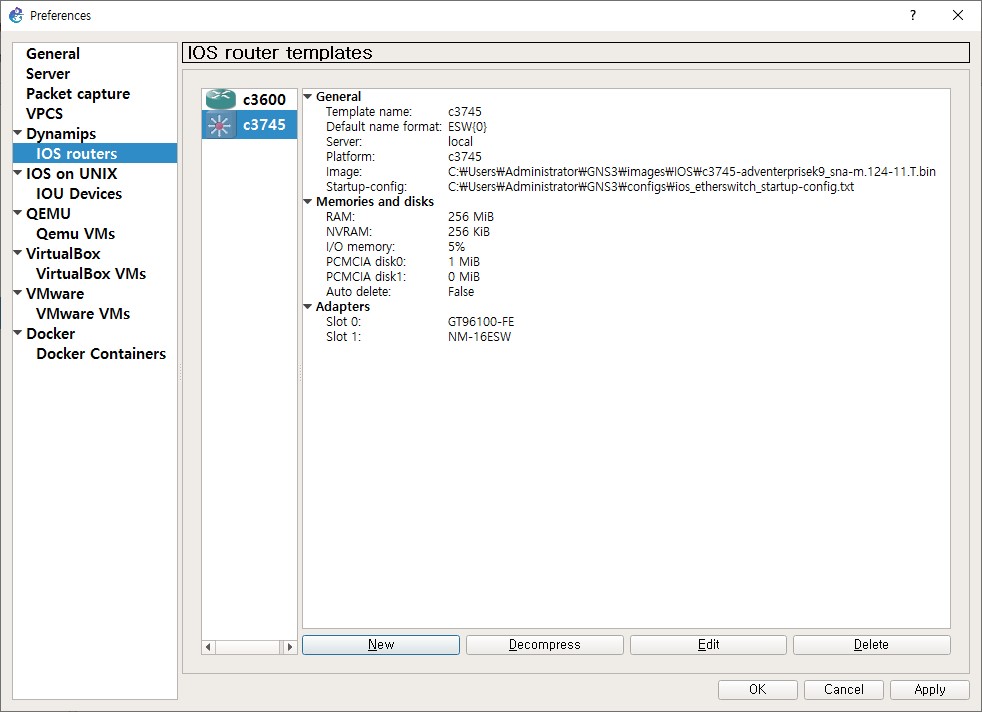

포트 미러링은 스위치를 통해 수행되며 L2 스위치는 IP 설정이 불가능하므로, L3 스위치 이미지를 추가하여 사용하도록 한다.

1) Mini 의 IP 주소 설정

앞선 실습에서 Rokcy 와 KALI 의 IP 설정은 모두 완료하였으므로, 해당 가상머신은 VMnet 만을 변경한다.

IPADDR=10.10.10.20

NETMASK=255.255.255.0

GATEWAY=10.10.10.2

DNS1=168.126.63.1

/etc/sysconfig/network-scripts/ifcfg-ens33 파일의 내용을 다음과 같이 수정한다.

service network restart

파일 수정이 완료된 후, 네트워크 서비스를 재시작하여 IP 설정의 변경 사항을 적용한다.

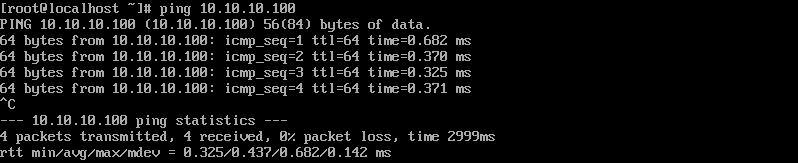

2) 통신 확인

Rocky, KALI, mini 간의 상호 통신이 이루어지는 것을 확인한다.

모든 곳의 연결이 정상적으로 이루어져, ping 통신이 가능한 것을 확인할 수 있다.

3) SPAN 인터페이스 설정

Source 및 Destination SPAN 인터페이스와 SPAN 캡처의 방향을 설정한다.

- TX : 송신 트래픽만 미러링

- RX : 수신 트래픽만 미러링

- Both : 송수신 트래픽 모두 미러링 (기본 값)

ESW1# show monitor session 1

현재는, 인터페이스에 대한 SPAN 설정이 이루어지지 않았다.

ESW1(config)# monitor session 1 source interface f1/1

ESW1(config)# monitor session 1 source interface f1/2

ESW1(config)# monitor session 1 destination interface f1/3

포트 미러링을 수행하기 위해, fa 1/1 과 fa 1/2 인터페이스 상의 모든 패킷들을 fa 1/3 인터페이스의 포트로 복제하도록 설정한다.

ESW1# show monitor session 1

인터페이스에 대한 SPAN 설정은 다음과 같다.

4) Port mirroring 수행

Rocky 와 mini 간의 통신이 이루어질 때, 해당 패킷들을 공격자인 KALI 에서 확인해보자.

공격자인 KALI 에서 wireshark 프로그램을 실행한다.

Rocky 와 mini 간의 패킷 흐름을 확인하기 위해, Rocky 에서 mini 를 향해 ping 을 보낸다.

공격자인 KALI 에서 Rocky 와 mini 사이의 패킷들을 확인할 수 있게 된다.

공부하면서 정리한 내용을 글로 작성하였습니다.

혹시나 잘못된 내용이 있다면 댓글로 알려주시면 감사하겠습니다 :)

'Security > Network Security' 카테고리의 다른 글

| [Linux / Rocky] gpg 명령어 (0) | 2025.02.09 |

|---|---|

| [Linux / KALI] 패스워드 해시 크래킹 (0) | 2025.02.06 |

| [Linux] TCP Wrapper & Portsentry (0) | 2025.02.02 |

| [Linux / KALI] nmap 명령어 (TCP 스캐닝) (0) | 2025.02.02 |

| [Linux / KALI] hping3 명령어 (DOS 공격) (0) | 2025.02.02 |